OKBR identificou falha grave, registrou em cartório e reportou caso à Ouvidoria Geral da União, que arquivou a denúncia

Vazamentos de informações pessoais de pacientes de Covid-19, como o divulgado nesta quinta-feira, 26, pelo jornal O Estado de S. Paulo, ocorrem há mais tempo e revelam falhas graves no sistema de proteção de dados do Ministério da Saúde.

Segundo a reportagem, a exposição dos dados ocorreu durante um mês e foi causada por um descuido de um funcionário do Hospital Albert Einstein, que tinha acesso aos dados porque estava trabalhando em um projeto junto ao Ministério. Em comunicado, o hospital informou que o funcionário foi demitido no mesmo dia.

No entanto, as falhas de segurança relacionadas a esses dados são mais complexas e estruturais. Na noite de 4 de junho deste ano — na mesma semana em que o Governo Federal removeu da internet dados públicos sobre a Covid-19 —, nós da Open Knowledge Brasil (OKBR) identificamos uma grave vulnerabilidade de segurança no sistema de notificação de casos de Covid-19 do Ministério da Saúde, o e-SUS VE/Notifica (https://notifica.saude.gov.br/login).

Ou seja: ao mesmo tempo em que o Governo Federal privava a sociedade de transparência sobre a pandemia, violava a privacidade de potencialmente centenas de milhares de brasileiros.

Constatamos que o e-SUS VE/Notifica expôs dezenas de informações pessoais e médicas de indivíduos com suspeitas de sintomas da Covid-19, cadastrados pelos estabelecimentos de saúde de todo o país.

Além disso, no próprio código do sistema, estavam disponíveis as credenciais de acesso (usuário, senha e demais informações) a um repositório que contém relatórios exportados pelos usuários autorizados. Esses relatórios contêm as informações dos pacientes (conforme mostra este guia do próprio sistema). Ou seja, qualquer pessoa que utilizasse as credenciais expostas poderia acessar os relatórios.

Essa vulnerabilidade, que equivale a esquecer a chave pendurada na porta do cofre, passou despercebida não só por quem desenvolveu o sistema — a empresa “MBA Tecnologia”, que detém um contrato de 11 milhões de reais já aditado três vezes —, mas também por quem supervisionou e homologou sua implementação.

Como o vazamento foi encontrado?

As credenciais do “bucket” da Amazon Web Services (local onde os dados são depositados e acessados na nuvem) podiam ser encontradas ao acessar o sistema por qualquer um dos principais navegadores da web e utilizando a ferramenta “Inspecionar Elemento”.

A função abre um menu com uma série de informações sobre o endereço acessado pelo navegador. Pela ferramenta, era possível encontrar um arquivo JavaScript chamado “main-es2015.e34b7d4f2c26ea460510.js”, que estava disponível na URL <https://notifica.saude.gov.br/main-es2015.e34b7d4f2c26ea460510.js>. O arquivo, um conjunto extenso de código, trazia em seu interior as informações necessárias para acessar o repositório. Qualquer um com conhecimentos técnicos básicos poderia identificar essas informações e acessar os relatórios.

“Jogo de empurra” dos órgãos de controle

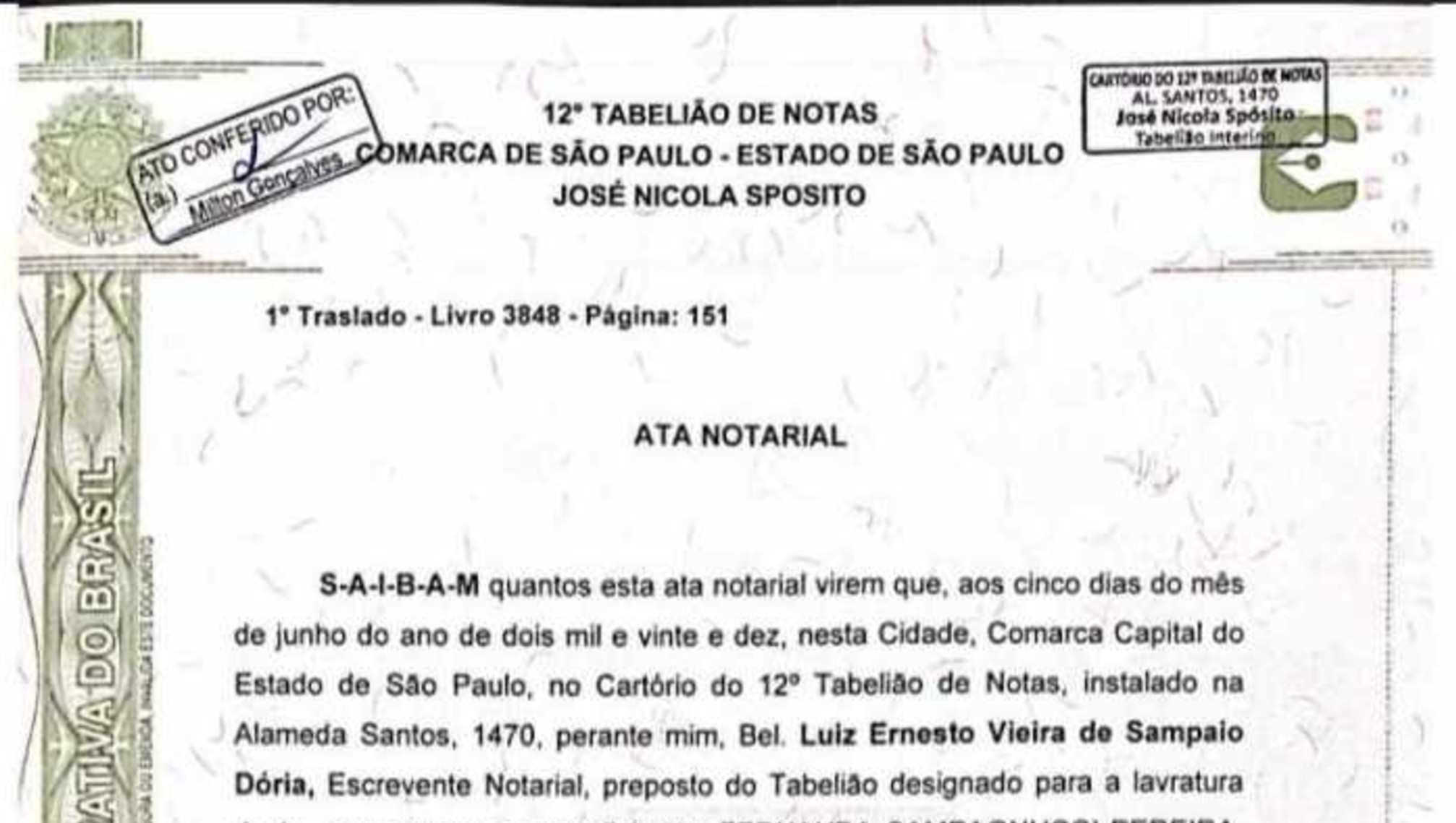

Para nós, além de encontrar responsáveis, era preciso cessar a publicação inapropriada de dados pessoais. Assim, depois de confirmarmos a vulnerabilidade, registramos a falha em cartório, para que pudesse ser comprovada, e a denunciamos para a Ouvidoria Geral da União (veja a íntegra). A exposição de dados poderia estar ocorrendo havia meses — pelo menos desde março, quando o sistema foi colocado no ar.

Na mesma data, tentamos protocolar a mesma denúncia na Ouvidoria do SUS, já que o Ministério da Saúde é o controlador legal dos dados contidos o e-SUS Notifica. Contudo, o sistema limitava a descrição a 3 mil caracteres, não permitia o envio de anexos, e ainda apresentou falha de funcionamento do formulário (testado nos três navegadores de internet mais populares). Tudo isso impossibilitou o registro no próprio Ministério da Saúde.

Uma semana depois da denúncia, a Ouvidoria Geral da União considerou a demanda “concluída” e redirecionou de forma automática para a Ouvidoria do SUS — informando o protocolo de nº 3655692. A essa altura, as credenciais do banco, expondo os dados dos brasileiros, ainda estavam no ar. A OKBR nunca conseguiu consultar o andamento desse protocolo, pois, nesse redirecionamento, não recebeu a senha de consulta. Por telefone, também não tivemos sucesso em obter informações sobre o status da denúncia.

Questões não respondidas

O caso revelado pelo Estadão e os recentes ataques cibernéticos sofridos pelo Ministério da Saúde mostram que esse problema está longe de ser pontual e de ser ser responsabilidade de apenas um funcionário. Trata-se de uma ausência de governança de dados, que vai desde a política de segurança à transparência. Se os protocolos de segurança estivessem implementados, o sistema não estaria tão vulnerável ao descuido de um desenvolvedor, sozinho — que sequer deveria ter acesso às senhas do banco de dados naquele formato inseguro.

Ainda em junho, nós fizemos uma série de pedidos de informação sobre os protocolos de segurança ao Ministério da Saúde. Chama a atenção, por exemplo, que mais de 8 mil pessoas tenham o perfil de acesso necessário para exportar relatórios completos com dados pessoais dos milhões de notificações da Covid-19 no Brasil.

O órgão ainda deve explicações à sociedade brasileira sobre a extensão do dano, os responsáveis, e as medidas concretas que está tomando para implementar a Lei Geral de Proteção de Dados (LGPD).